Par le

Univers parallèles et mondes virtuels : la guerre des métavers est commencée

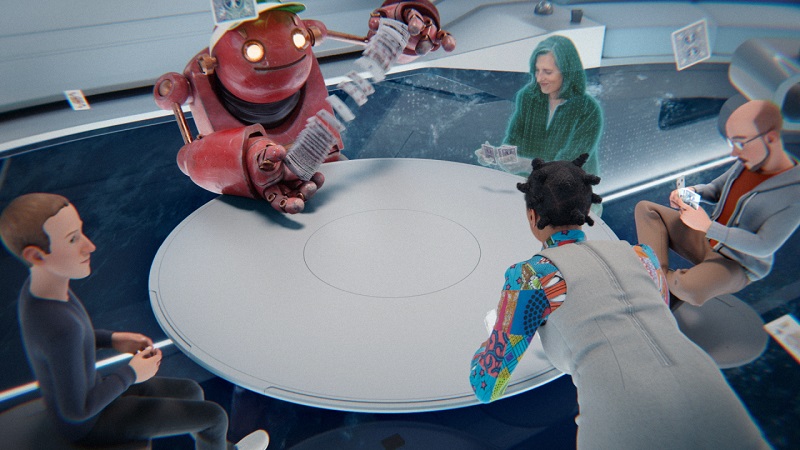

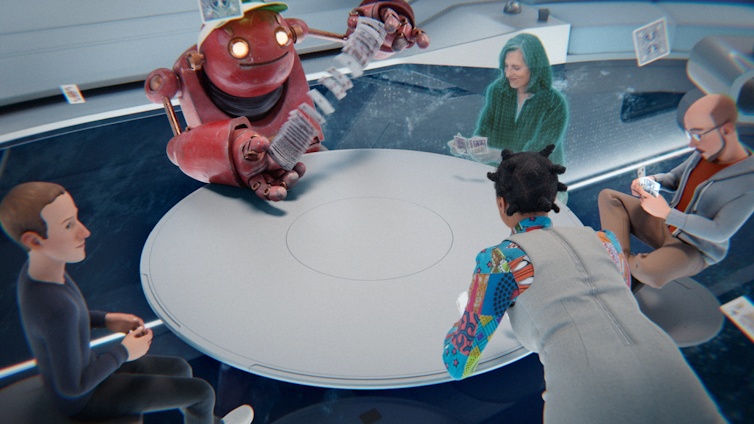

Le 17 octobre 2021, Mark Zuckerberg a lancé les hostilités de manière assez théâtrale, comme s’il défiait ses concurrents d’en faire autant. Afin de concrétiser son rêve d’enfant, le métavers, il a décidé de mettre en œuvre des moyens colossaux : 10 000 ingénieurs hautement qualifiés seront recrutés en Europe dans les 5 prochaines années. Cette annonce a été faite quelques jours avant celle du changement de nom du groupe Facebook en Meta, le 28 octobre, démontrant ainsi l’engagement total du fournisseur de réseaux sociaux dans la transition vers le métavers.

Le 22 juillet 2021, dans une interview à The Verge, le créateur de Facebook racontait :

« Je pense à certains de ces trucs depuis le collège quand je commençais tout juste à coder. […] J’écrivais du code et des idées pour les choses que je voulais coder quand je rentrais de l’école ce jour-là. […] L’une des choses que je voulais vraiment construire était un Internet incarné où on pourrait être dans un environnement et se téléporter à différents endroits et être avec des amis. […] Je pensais que ce serait le Saint Graal des interactions sociales bien avant d’avoir lancé Facebook. Et c’est vraiment excitant pour moi que cela se fasse sur les prochaines plates-formes ».

Les métavers nécessitent une combinaison de technologies émergentes et représentent un potentiel commercial considérable. La ruée vers ce nouvel eldorado peut laisser perplexe et même paraître délirante car le grand public n’a pas exprimé d’engouement particulier pour les dispositifs de réalité virtuelle ou augmentée, hormis quelques exceptions comme Pokémon Go. Certains dénoncent déjà les dangers et les dérives inévitables, évoquant les récits de science-fiction dystopiques dans lesquels l’humanité se retrouve asservie ou anéantie par la technologie.

Un métavers qui a presque 20 ans

Les métavers seront des mondes virtuels dans lesquels les individus, les entreprises, les organisations, les universités et les pouvoirs publics pourront interagir via des avatars et des simulations, dans un but social, culturel, professionnel, éducatif ou créatif. Considérés comme des hétérotopies virtuelles, les métavers seront soit des environnements numériques familiers hyperréalistes où les utilisateurs feront virtuellement tout ce qu’ils font déjà dans la vie réelle, soit des environnements fictifs imaginaires dans lesquels les utilisateurs potentiellement dotés de superpouvoirs auront une vie extraordinaire via leur avatar.

Si les projets de métavers se sont multipliés en 2021, ils ne sont pas nouveaux. Depuis 2003, Second Life offre déjà à ses résidents d’avoir une deuxième vie virtuelle sous une autre identité dans un monde numérique persistant. Ils peuvent s’y rencontrer, et même s’y marier, participer à des événements, assister à des cours ou des concerts, regarder des films, visiter des expositions, ainsi qu’acheter, créer et vendre des objets. Second Life a sa propre monnaie, le Linden, qui a un taux de change en temps réel avec le dollar. Bien que présenté comme le futur d’Internet, Second Life déclinera au fur et à mesure de la croissance des réseaux sociaux.

Dans Second Life, il y a une quinzaine d’années que des entreprises comme Accenture, Alstom, Areva, Axa, Capgemini, Dior, Expectra, Lacoste, L’Oréal, Mercedez ou Unilog organisent des réunions de travail, des séances de recrutement, des tests et des lancements de produits, des levées de fonds, des expositions de voitures, et des défilés de mode. La vente d’objets virtuels, les transactions immobilières et la spéculation boursière y sont banales. Cependant, les nouveaux projets de métavers prévoient d’aller beaucoup plus loin en proposant un écosystème complet d’applications, de logiciels et d’environnements intégrés destinés à remplacer complètement Internet.

Une grande diversité de projets

Si Facebook se positionne en pionnier du métavers, de nombreuses autres entreprises se sont déjà lancées dans des projets concurrents avec des approches diverses et des ressources plus ou moins importantes comme Microsoft (Minecraft, Halo, et Flight Simulator), Sony et Epic Games (Fortnite, Fall Guys), Ubisoft et Animoca Brands (Sandbox), Nvidia et BMW, Alibaba (Ali Metaverse, Taobao Metaverse, et Ding Ding Metaverse), Niantic (Lightship), Baidu (Xirang), ByteDance (Pico), Huawei (Perfect World), Sensorium (Galaxy), Tencent, Roblox, Decentraland, Enjin, Immutable X, Green Park, Metahero, CryptoVoxels, Somnium Space, Winkyverse, OVRLand, ainsi que les incontournables Google, Apple et Amazon.

Le projet de Meta se veut une évolution non seulement des réseaux sociaux, mais de tout Internet. Le métavers tel que le voit Mark Zuckerberg reproduira le monde réel en réalité virtuelle multidimensionnelle avec des lieux de rencontre en famille ou entre amis, des boutiques où faire du shopping pour son avatar ou pour soi-même, des activités et des événements socioculturels, des espaces de jeu et de divertissement audiovisuel, des écoles et universités numériques, ainsi que des entreprises et des lieux virtuels de travail et de création. Pour atteindre l’objectif d’un milliard d’utilisateurs en 2030, Meta investit 10 milliards de dollars dans Facebook Reality Labs dès 2021, et probablement encore plus les années suivantes.

D’autres métavers ressembleraient plus au jeu Oasis du film Ready Player One : des univers vidéoludiques entièrement ouverts où les joueurs pourraient vivre de simples expériences sociales ou des aventures héroïques. Epic Games, l’éditeur de Fortnite, le jeu le plus populaire et le plus rentable de tous les temps, a déjà réussi à créer un monde virtuel persistant avec sa propre économie et sa monnaie. Les concerts virtuels de la chanteuse Ariana Grande, du rappeur Travis Scott et du DJ Marshmello y ont rassemblé des millions de spectateurs en live.

Epic Games est propriétaire d’Unreal Engine, le moteur de jeu tellement photoréaliste qu’il en devient presque impossible de le distinguer de la réalité. Après avoir racheté Mediatonic – le studio à l’origine de Fall Guys – et Harmonix – créateur de la franchise Guitar Hero – Epic Games a levé 1 milliard de dollars, dont 200 millions du Groupe Sony, pour concrétiser la vision de son PDG et fondateur Tim Sweeney.

Microsoft considère que certains de ses jeux sont déjà des métavers, en particulier Minecraft et Halo. Thème le plus visionné sur YouTube en 2020, Minecraft est parfois présenté comme le meilleur jeu jamais créé car il est devenu bien plus. Avec plus de 140 millions d’utilisateurs actifs, c’est un lieu de rencontre, de loisir, de créativité, d’apprentissage et d’entrepreneuriat. Reporters Sans Frontières a inauguré dans Minecraft sa Bibliothèque Libre qui regroupe des articles et des livres censurés dans leur pays d’origine.

Parmi les autres projets qui se distinguent, Nvidia a commencé à créer un double numérique du monde qui pourra être utilisé pour des expérimentations virtuelles destinées à être déployées ensuite dans le monde réel. De son côté, Niantic développe un « métavers du monde réel » en réalité augmentée via sa plate-forme Lightship dont le but est d’améliorer les expériences physiques grâce au numérique. Un partenariat avec Qualcomm devrait donner naissance à des lunettes capables de superposer avec une très grande précision des éléments virtuels interactifs sur des éléments réels.

Les progrès des technologies immersives

Le métavers tel qu’il est envisagé par les géants de la Silicon Valley est devenu possible grâce aux récents progrès technologiques. Il associera la réalité virtuelle et augmentée, l’intelligence artificielle, la blockchain et les cryptomonnaies, les réseaux sociaux et la téléconférence, la simulation 3D et l’imagerie dynamique, l’e-commerce et l’e-business, la 5G et bientôt la 6G.

Avec Oculus, Meta propose des casques et des manettes de réalité virtuelle qui atteignent des niveaux de performance impressionnants, nécessaires pour évoluer dans le métavers. Le modèle Quest 2, considéré comme le meilleur sur le marché, est moins cher que ses concurrents de Sony, HP ou HTC, tout en étant plus puissant, plus léger, plus ergonomique, plus simple, avec une meilleure réactivité aux mouvements et une image plus nette et plus fluide.

Son processeur graphique ultra rapide et ses haut-parleurs intégrés qui diffusent un audio positionnel en 3D cinématographique procurent un fort sentiment d’immersion qui ne sera peut-être surpassé que par le futur casque VR d’Apple attendu pour 2022, mais qui serait 3 fois plus cher.

Microsoft a choisi la réalité mixte avec sa gamme HoloLens de lunettes holographiques. Destinées aux professionnels de la construction, de l’industrie, de la santé, et de l’éducation. Ce casque-ordinateur peut afficher des données et des instructions, créer et imprimer des modélisations 3D, et générer des hologrammes pour reproduire des objets ou des environnements distants.

La technologie haptique a beaucoup fait parler d’elle en 2020 à l’occasion de la sortie de la PlayStation 5. En effet, les manettes DualSense de la console sont réputées pour procurer des sensations extraordinaires comme percevoir les effets des gouttes de pluie. Elles génèrent des vibrations qui permettent de distinguer différentes armes dans les jeux de tir, et différentes pistes dans les jeux de courses.

Il y a quelques semaines, Mark Zuckerberg a testé pour la première fois des gants haptiques mis au point par Meta qui donnent une sensation de toucher très réaliste des objets et des textures en réalité virtuelle. Plusieurs vestes haptiques commencent à être commercialisées avec les modèles de The Void, bHaptics, ou Actronika.

Cependant, ce sont de véritables combinaisons intégrales haptiques qui voient le jour et qui permettront de reproduire pleinement le sens du toucher pour ressentir les effets de l’environnement et les contacts avec des personnes et des objets. Ces combinaisons mesureront également les données biométriques en temps réel et stimuleront la mémoire musculaire ce qui ouvre des possibilités infinies d’applications sportives et militaires.

Une vie parallèle totalement sous contrôle

Le métavers supprimera les frontières entre réalité et fiction et donnera un fort sentiment de présence dans des lieux qui n’existent pas et avec des personnes qui peuvent être à des milliers de kilomètres, ou avec des personnages imaginaires pilotés par une IA. L’idée principale est que les individus et les organisations puissent y cohabiter et y évoluer via des avatars sans les contraintes matérielles du monde physique.

Plusieurs questions se posent alors. Doit-on laisser une entreprise aussi dominante que Meta, qui a fait l’objet de plusieurs polémiques en 2021 et de nombreuses autres controverses depuis sa création, créer une plate-forme tellement puissante qu’elle permettra de contrôler tous les aspects de notre vie ? Quelles sont les garanties données aux utilisateurs des métavers que ces espaces virtuels seront sécurisés et éthiques ? Comment éviter une hypercentralisation de l’activité numérique où une seule entité privée gérera toutes nos interactions sociales et nos transactions pour en tirer profit ?

Ces inquiétudes sont d’autant plus légitimes que le projet de Meta conduit par nature à une situation monopolistique en voulant remplacer tout Internet. D’une part il n’est rentabilisé et ne fonctionne de manière optimale qu’au-delà d’une taille critique très grande. D’autre part les utilisateurs, qui ont un temps limité et cherchent à optimiser leurs activités numériques, vont choisir de manière quasi exclusive d’être présents dans un seul métavers.

La démarche de Meta semblerait donc aboutir à une propriété et un contrôle total du métavers à travers le matériel et le système d’exploitation. Cependant, Meta affirme déjà que son métavers sera ouvert, collaboratif, et interopérable avec des standards universels. Comme Internet, il ne serait la propriété de personne et serait régulé par toutes les parties prenantes, dont les pouvoirs publics. Plusieurs métavers pourraient coexister et être connectés les uns aux autres, ce qui limiterait la captivité et les dérives.

Cependant, à défaut d’une régulation par les gouvernements qui sont toujours très en retard sur la technologie, il semble essentiel que les entreprises s’accordent sur de bonnes pratiques en matière de respect de la vie privée, de cybersécurité, de lutte contre la désinformation, et de consentement éclairé des consommateurs vis-à-vis des technologies utilisées dans les métavers.

Oihab Allal-Chérif, Business Professor, Neoma Business School

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.

Par le

7 faits importants que vous devez savoir sur les meilleurs VPN

Le but principal d’un vpn est de faciliter aux utilisateurs une connexion à distance à des réseaux privés par le biais d’une connexion publique. Par la dissimilation en ligne de votre identité personnelle, il contribue absolument à garantir le secret de vos activités et la confidentialité de vos données. Quelle que soit la situation géographique, on est préservé de toute tentative de brouillage ou de blocage des services de streaming. Toute activité de piratage ou autres plans en rapport avec la cybercriminalité sont désormais bannis. C’est un formidable outil de cybersécurité ingénieusement mis au point.

Un réseau privé qui chiffre mais transmet des données secrètes, tout en navigant sur internet d’un emplacement à un autre de manière sécurisée. Le vpn établit une connexion privée entre plusieurs personnes et divers appareils, la sécurité est garantie, les logiciels malveillants sont définitivement bloqués de même que toutes espèces de piratage. Un vpn de qualité prend en charge tout ce qui est trafic internet de la façon la plus appréciable possible. Les activités du détenteur évitent toute traçabilité et échappent à l’enregistrement, et ne pourraient en aucun cas être surveillés ou partagées. C’est évidemment la parfaite aisance concernant son utilisation. Vos données personnelles sont bien protégées et les activités en lignes tenues secrètes. Il est par conséquent d’une nécessité absolue de tout faire pour connaitre les meilleurs vpn.

1. Miser sur un vpn authentique, la solution

L’abonnement peut être unique et les appareils peuvent foisonner mais on peut dormir tranquille, personne n’épie. La confidentialité est complète et garantie. Il y’à une protection inviolable contre tout genre de fuite. Les vitesses sont appréciables et donnent de bons résultats. Votre adresse IP est masquée ce qui vous permet de profiter de l’internet de manière privée et de bloquer la surveillance ou le traçage de votre passage. L’adresse IP en fait, est un ensemble formidable de nombres qui qualifient votre appareil et l’identifient lorsque vous êtes connectés à internet. Dès qu’on est connecté à un serveur vpn on obtient l’adresse IP de l’un de leurs serveurs dans la région où se trouve ce serveur et derrière celle-ci on masque son adresse IP. Il est loisible d’améliorer la sécurité des réseaux publics Wi-Fi, de débloquer des contenus, d’accéder aux sites bloqués, d’éviter la surveillance des FAI et d’échapper à la censure.

2. Sept faits remarquables qualifient les meilleurs vpn

Il est important pour obtenir les résultats escomptés de connaitre les meilleurs vpn et de procéder à un choix libre et judicieux. En effet les vpn peuvent être très nombreux, incalculables même, mais force est de constater qu’il en existe de meilleurs. 7 faits importants peuvent constituer des indices voire un baromètre pour connaitre les meilleurs vpn :

1. Une politique de confidentialité stricte et SAV efficace

2. Connexion simultanée illimitée Interface claire intuitive

3. Contournement des géoblocages très efficace

4. Très bonnes performances avec Wireguard

5. Éviter les restrictions géographiques, débloquer les contenus inaccessibles depuis votre pays

6. Support de très nombreux appareils

7. Connexion simultanée illimitée Interface claire intuitive, navigation aisée et rapide

Bien entendu avec un vpn, lorsque vous vous connectez à internet votre connexion est chiffrée ce qui vous met en sécurité par rapport à une interception de votre flux de données. Le brouillage de vos données est dans une certaine mesure un langage bien codé dont vous détenez la clé. Vous avez à votre discrétion la possibilité de déchiffrer le message pour le rendre à nouveau clair et précis.

Un vpnc’est un must, une solution pour garantir l’intimité, les activités sur le net en toute confidentialité.

Par le

Qu’est-ce qui nous rend accros à TikTok ?

L’environnement numérique dans lequel nous baignons, et en particulier les réseaux sociaux, ont complètement transformé la façon dont nous interagissons.

Facebook, Twitter, Instagram et WhatsApp sont des plates-formes sur lesquelles utilisateurs communiquent non seulement avec leurs amis et leur famille, mais aussi avec des marques et des organisations publiques, créant un écosystème qui fait désormais partie de la société.

Dans ce contexte et au cours des dernières années, TikTok – un réseau social lancé en septembre 2016 par l’entreprise chinoise ByteDance pour le marché non chinois dont l’objectif est de créer et de partager de courtes vidéos – s’est positionné comme l’une des applications les plus utilisées dans le monde, notamment auprès des jeunes. En effet, elle est devenue l’application la plus téléchargée dans le monde en 2020 et aux États-Unis elle a réussi à dépasser Instagram en termes de popularité auprès de la génération Z. Ces données démontrent la croissance rapide de l’industrie des plates-formes qui proposent le visionnage et la création de vidéos de courte durée.

La popularité de ces outils en fait un phénomène d’étude ; l’une des approches les plus courantes des réseaux sociaux, tant dans le milieu universitaire que dans le monde professionnel, est celle de l’adhésion. Il s’agit de savoir comment, dans le monde numérique, on gère l’engagement des utilisateurs, en les motivant à passer de plus en plus de temps sur une plate-forme.

Qu’est-ce qui nous attire ?

Des recherches antérieures ont montré que trois variables influent directement sur le nombre d’heures qu’un utilisateur passe sur ces plates-formes, c’est-à-dire le degré d’attachement qu’il leur porte.

La première variable étudiée est l’existence d’une motivation constante, comprise comme celle qui conduit l’utilisateur à continuer à utiliser la plate-forme et qui est une extension de la demande pour le réseau social. Cette motivation constante est directement liée à la satisfaction éprouvée lors de l’utilisation des réseaux sociaux, ainsi qu’à celle générée par la réception de commentaires positifs, de likes ou d’autres récompenses dans cet environnement.

Le deuxième moteur de l’utilisation des médias sociaux est le désir de partager des expériences. Lorsque nous utilisons les médias sociaux, nous ne cherchons pas seulement à consommer du contenu. Nous voulons aussi la créer, car par cet acte de partage nous générons un sentiment d’appartenance à la communauté, en apportant nos contributions. Si la collaboration au sein de la communauté est encouragée, les utilisateurs développent une plus grande adhésion et une plus grande utilisation de la plate-forme.

Enfin, dans le cas des plates-formes qui offrent la possibilité de générer du contenu vidéo, la capacité à produire des vidéos de qualité est également prise en compte. On s’aperçoit qu’au fur et à mesure que les utilisateurs sentent qu’ils ont une réelle capacité à créer du bon contenu en format vidéo, ils ont tendance à faire un usage plus constant du réseau social.

Des différences en fonction des générations

Compte tenu de ce qui précède et du fait que ceux qui passent le plus de temps sur ces réseaux sont les générations Y (les millennials) et Z, nous avons mené une recherche pour analyser si et dans quelle mesure ces variables influençaient leur utilisation de TikTok. Au total, 1419 représentants de la génération Y et 882 de la génération Z (des personnes nées entre 1995 et 2011) ont participé.

Après notre étude, nous avons constaté que si tout le monde affirme que les trois variables influencent directement l’adhésion à la plate-forme, le poids de chaque variable varie selon la génération. Alors que les millennials montrent une relation forte entre le niveau d’engagement et la possibilité de partager des comportements ou de créer des vidéos, la génération Z fait état d’une relation plus forte avec la possibilité de recevoir systématiquement des motivations pour l’utiliser davantage.

En examinant le cas de TikTok, il faut noter que l’influence de la capacité perçue de la communauté à créer de telles vidéos est également démontrée. Si les utilisateurs sentent qu’ils ont la capacité de créer du bon contenu sur TikTok, parce que les autres le valident, ils seront plus attachés à la plate-forme.

On peut donc conclure que les comportements de partage, la possibilité de créer des vidéos et le renouvellement constant de la motivation influencent directement l’adhésion à TikTok pour ces deux générations.

Il a été démontré que la variable qui influence le plus l’adhésion générée par ce type de plate-forme vidéo est la possibilité de partager le contenu. Le désir des utilisateurs de le faire, ainsi que de vivre d’autres expériences ou de recevoir un retour d’information les amène à faire un usage plus constant de TikTok. Ces résultats soulignent la nature purement sociale de ce type de plate-forme.

Il est essentiel de comprendre ce qui influence directement le sentiment d’attachement des utilisateurs des réseaux sociaux, non uniquement pour développer des stratégies de publicité, de marketing et de communication plus performantes, mais aussi afin d’atténuer et de traiter les effets négatifs – tels que la dépendance – qui peuvent résulter de leur utilisation.

Patricia Durán-Álamo, Profesor del Departamento del Área de Comercialización e Investigación de Mercados en la UAH, Universidad de Alcalá; Pablo Gutiérrez-Rodríguez, Profesor de Marketing, Universidad de León et Pedro Cuesta-Valiño, Profesor de Marketing, Universidad de Alcalá

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.

Par le

Capture d'écran du jeu proposé avec l'achat d'une canette de soda. YouTube

Quand boire des pixels devient possible

Kenza Marry, Université de Caen NormandieTandis que l’on assiste à l’avènement des métavers et des NFT, les frontières entre le monde digital et le monde matériel se brouillent davantage avec le lancement début mai d’une édition limitée de Coca-Cola au « goût de pixels » : le Coca-Cola Byte. Selon la marque, le produit « invite à explorer le goût que pourraient avoir les pixels avec une expérience Coca d’une nouveauté rafraichissante nouveauté tout en étant délicieusement familière ». Ainsi, pour la somme de 14,77 dollars, il est possible de s’offrir deux canettes de la boisson et un sticker « commémoratif » (terme employé par la marque sur son site).

Quel est le goût d’un pixel ?

Selon le site de la marque, le soda propose une expérience gustative offrant « une mise en bouche lumineuse évoquant le démarrage d’un jeu vidéo suivie d’un goût rafraîchissant qui en fait un parfait compagnon de jeu ». Le ton est donné : la boisson s’adresse aux adeptes des jeux vidéo et adopte les codes et le vocabulaire du « gaming ».

L’achat du coffret donne accès à un mini-jeu en réalité augmentée développé pour l’occasion et le lancement s’accompagne d’un espace aux couleurs du produit crée dans le jeu Fortnite. De façon plus empirique, le Coca-Cola Byte propose un goût proche de son plus classique cousin, le Coca Zero, tout en étant plus pétillant.

Ce lancement de produit, aussi intrigant soit-il, relève avant tout d’une démarche marketing. Coca-Cola s’approprie le langage et les codes du digital pour s’adresser à une cible (vraisemblablement celle des gamers) et s’en attirer les faveurs. Il n’est évidemment pas réellement question de connaître soudain le goût des pixels mais de découvrir l’interprétation que la marque en fait dans le cadre d’une opération marketing. Pourtant, le simple fait qu’une marque envisage « le goût des pixels » comme une proposition attrayante et compréhensible ne peut que nous interroger sur les frontières entre le monde digital et le monde matériel.

Hybridation du monde digital et du monde matériel

En donnant la possibilité de « goûter des pixels », le Coca-Cola Byte illustre une hybridation dans les codes du digital et de la matérialité. On observe en effet un nombre croissant d’incursions d’un monde dans l’autre et la frontière entre les deux semble plus poreuse que jamais.

Avec le développement de la présence d’Internet dans nos vie quotidiennes s’est mise en place une digitalisation croissante d’éléments jusqu’alors matériels. C’est notamment ce que l’on nomme la consommation virtuelle digitale (Digital Virtual Consumption), qui nous a amenés à remplacer peu à peu nos albums de photos de famille par des dossiers sur nos ordinateurs, nos collections de DVDs par des fichiers de films, puis des abonnements à des plates-formes de streaming et même nos relevés bancaires par des e-mails.

Jusque récemment, ces objets digitaux étaient considérés comme ayant fondamentalement moins de valeur que des objets matériels. Le développement rapide et massif du phénomène des jetons non fongibles (non-fungible tokens, ou NFT) vient profondément remettre en question cette hypothèse d’une valeur toujours inférieure des objets digitaux. En garantissant à l’objet digital une unicité et en lui accordant le statut d’œuvre d’art, les NFT donnent à des objets digitaux une valeur (symbolique et monétaire) bien supérieure à certaines œuvres d’art bien matérielles.

Mais la digitalisation ne passe pas seulement par la transformation d’objets matériels en objets digitaux. On observe également l’intervention du digital au sein même du monde matériel, par le biais de la réalité augmentée notamment, qui en transforme la perception. On se souvient par exemple du phénomène de Pokémon Go qui a pris une ampleur inattendue pendant l’été 2016 (et qui, malgré un net ralentissement, bénéficie encore aujourd’hui d’une large communauté d’adeptes) en amenant des millions de personnes, dans le monde entier, à guetter l’apparition de créatures virtuelles dans des lieux bien réels, à travers l’objectif révélateur de leur smartphone. Ainsi, avec la réalité augmentée, des éléments virtuels apparaissent sous nos yeux, dans le monde matériel. Dans un esprit similaire, il est aujourd’hui possible de se rendre dans une boutique physique pour réaliser des achats virtuels.

L’entreprise Meta a ainsi ouvert un Meta Store début mai en Californie pour permettre aux utilisateurs du métavers Horizon World lancé par la maison mère de Facebook d’acheter des accessoires virtuels pour leurs avatars.

Goûter à l’immatériel

Le Coca-Cola Byte, lui, va à l’encontre de ces deux types d’hybridation du monde digital et du monde matériel. Jusque-là, il a été question de digitaliser le monde matériel ou d’importer le digital en son sein. Avec ce lancement de produit, la marque propose une tout autre démarche : celle de rendre le digital sensible, de lui donner une dimension sensorielle.

En offrant aux consommateurs et consommatrices de goûter à l’immatériel, Coca-Cola propose une expérience de brouillage sensoriel et de matérialisation du digital. Certes, il s’agit avant tout d’une démarche commerciale mais il est aussi possible d’y voir les éléments d’un questionnement plus profond. Digital, virtuel, immatériel, numérique versus physique, réel, matériel, analogue… Est-il encore pertinent de penser ces deux mondes comme étant opposés ? Il convient peut-être aujourd’hui de repenser ces concepts pour mieux en saisir la porosité et les nombreuses hybridations.

Kenza Marry, Docteure en sciences de gestion - Laboratoire NIMEC, Université de Caen Normandie

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.

Par le

Sur les réseaux sociaux, les adolescents se distraient mais partagent aussi des solutions. Samuel Borges Photography / Shutterstock

Grandir avec Internet : les atouts de la culture participative pour les ados

Le développement des technologies numériques et les changements socioculturels induits ont encouragé les adolescents à évoluer dans des environnements virtuels.

Leur connexion permanente et la dépendance supposée aux smartphones et aux réseaux numériques qui en résulte suscitent la méfiance, voire l’inquiétude, de ceux d’entre nous qui n’ont pas grandi dans une situation similaire. Mais il existe une autre façon d’analyser et de comprendre le phénomène : jamais dans l’histoire de l’humanité les jeunes n’ont été aussi désireux de participer à la culture de leur temps et n’ont eu autant d’occasions de le faire.

Le goût pour l’utilisation des technologies numériques est une caractéristique des jeunes générations, qui considèrent l’Internet en général, et les réseaux sociaux et les technologies mobiles en particulier, comme leur terrain d’action naturel. Leurs relations sociales s’organisent de manière autonome dans différents groupes sur des plates-formes comme TikTok, Instagram, YouTube, WhatsApp,où ils partagent des récits numériques.

La population adolescente développe ses stratégies virtuelles de partage, résolution de problèmes, développement de tâches, construction collaborative de connaissances et promotion de canaux de communication dynamiques. De même, elle manifeste ouvertement une tendance à l’apprentissage informel sur les réseaux sociaux, ce qui les transforme en sujets interactifs, éveillés et socialement numériques.

Créativité numérique

L’adolescence s’autonomise dans l’espace numérique et s’approprie une autorité suffisante pour participer à l’intelligence collective, comme le disait Lévy.

Avec le développement des technologies numériques, les adolescents ont vu les portes s’ouvrir à la création, et ont été contraints de le faire pour éviter d’être exclus par leurs pairs.

Ainsi, les jeunes générations réalisent des processus qui vont un pas au-delà de la créativité, on peut parler d’« intercréativité », où ils unissent deux concepts très importants dans leurs relations avec leurs pairs, la créativité et l’interactivité. Dans cette perspective de communication horizontale, ils peuvent développer leurs propres apprentissages et contribuer à la construction de la connaissance commune.

Les adolescents ont besoin de faire partie de groupes sociaux pour modifier leur environnement et, en même temps, enrichir et faire mûrir leur monde intérieur. C’est ainsi que se manifeste leur capacité à se positionner de manière intercréative par rapport à la réalité qui les entoure.

À cet âge, la sphère sociale prend une importance vitale, et ils prennent modèle sur les héros médiatiques qu’ils suivent, tels que les youtubers et autres influenceurs.

Les écrans multiples ouvrent la voie à une culture participative, en exerçant des récits collaboratifs pour créer et exprimer des opinions et des sentiments, assumer des responsabilités et prendre des décisions dans un scénario transmédia.

N’oublions pas qu’un récit transmédia se développe sur plusieurs plates-formes et que chaque texte constitue un nœud d’information spécifique qui est précieux pour l’ensemble du message.

Un accompagnement nécessaire

Le peu d’éducation aux médias que les jeunes reçoivent pèse surtout jusqu’à présent sur le développement de compétences leur permettant d’interpréter de manière critique les messages diffusés par les médias.

Aujourd’hui, cependant, les pratiques transmédias dans les contextes de la jeunesse exigent non seulement une analyse critique du discours, mais aussi l’incorporation de la narration transmédia et la capacité et la compétence de gérer le flux d’informations qu’ils reçoivent.

Par ailleurs, certains adolescents ne sont pas pleinement conscients des risques liés à la participation à certains espaces numériques : non seulement en termes de sécurité et de contrôle, mais aussi en termes de gestion des conflits interpersonnels qui en découlent.

L’intégration des technologies numériques dans la classe au quotidien, avec l’approche connectiviste de Siemens, nous permet d’expérimenter des propositions d’apprentissage basées sur les jeux vidéo, la réalité augmentée, le métavers ou les différentes productions narratives transmédia qui invitent à la création et favorisent des canaux idéaux pour l’autonomisation des adolescents.

Il est courant que les générations précédentes considèrent les adolescents comme immatures et incapables d’accepter et de s’intégrer dans le “monde des adultes”. Mais les jeunes d’aujourd’hui ont montré plus que jamais qu’ils ont les ressources nécessaires pour établir des relations avec les autres dans ce monde social numérique. Cependant, ils ont besoin de conseils d’experts en matière d’éducation aux médias pour éviter les éventuelles manipulations dont ils peuvent être l’objet.

Sara Osuna-Acedo, Profesora Catedrática de Universidad - Comunciación y Educación, UNED - Universidad Nacional de Educación a Distancia

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.

Par le

Environ trois quarts des tweets négatifs envoyés aux opérateurs télécoms restent sans suite. Lukasbieri/Pixabay, CC BY-SA

Cinq conseils pour obtenir une réponse à votre réclamation client sur Twitter

Un colis non livré, un compte bancaire bloqué, une déconnexion du service Internet… La numérisation accrue des services s’accompagne d’une augmentation des réclamations des clients. Par exemple, les fournisseurs d’accès à Internet (FAI) ont enregistré une hausse du nombre de plaintes de 37 % en 2020 par rapport à 2019, puis de 14 % l’année suivante. Actuellement, les interruptions du réseau Internet se multiplient encore dans de grandes villes comme Paris ou Grenoble.

Les médias sociaux comme Twitter ou Instagram permettent plus facilement que jamais de partager nos opinions, nos rencontres mais aussi nos réclamations envers les entreprises. Celles-ci devenant publiques, les organisations deviennent extrêmement prudentes lorsqu’elles traitent les problèmes pour éviter de perdre des clients et de détourner d’autres consommateurs vers des marques concurrentes. Qu’il s’agisse de la publication d’avis négatifs ou de messages incendiaires qui deviennent viraux, les entreprises ont donc tout intérêt à répondre à ces messages pour éviter tout impact négatif supplémentaire sur leurs marques.

De nombreuses entreprises s’efforcent donc de saisir et de répondre à un plus grand nombre de réclamations en ligne. Les services de relation client s’appuient notamment pour cela sur des outils de veille permettant de capturer des tweets ou encore des solutions d’intelligence artificielle qui leur suggèrent des réponses et/ou envoient des messages automatiques.

Cependant, notre récente étude parue dans The SAGE Handbook of Social Media Marketing montre que plus de 75 % des tweets négatifs envoyés à ces entreprises restent sans réponse, soit une augmentation de plus de 50 % par rapport à 2015. Pour cette étude, nous avons collecté sur Twitter près de 20 000 réclamations adressées à trois grands opérateurs télécoms américains en seulement un mois. Naturellement, la question se pose donc de savoir ce que les consommateurs eux-mêmes peuvent faire pour attirer l’attention des entreprises et obtenir une réponse.

« Hé Paul, peux-tu me passer le lait ? »

Dans notre recherche, nous avons cherché à savoir quelles caractéristiques du message entraînent une probabilité plus élevée de réponse de la part de l’entreprise. Dans la section suivante, nous examinons cinq conseils qui permettent de maximaliser les chances d’obtenir une réponse sur Twitter :

1. Utilisez le @

La façon dont nous nous adressons à quelqu’un a un impact sur notre capacité à attirer son attention. Par exemple, si vous dites « tu peux me passer le lait ? » au lieu de « Hé Paul, tu peux me passer le lait ? », il est clair que le second message s’adresse à la personne de manière plus directe. Dans cet exemple, Paul est plus susceptible de répondre au second message qu’au premier.

Nous pouvons appliquer ce même concept aux médias sociaux. Plus le destinataire est interpellé directement, plus les chances d’obtenir une réponse augmenteront. Une mention de compte (@) aura ainsi plus de poids qu’un hashtag (#) qui sera lui-même plus efficace qu’une simple mention dans le texte.

Toutefois, évitez d’en abuser, car en ajoutant trop d’éléments, vous réduisez à nouveau la probabilité d’obtenir une réponse. En effet, l’entreprise peut considérer que vous ciblez plusieurs profils.

2. Envoyez un message à tonalité négative

Les entreprises veulent éviter d’être associées à des tweets négatifs. En effet, des recherches antérieures ont montré que ces messages étaient susceptibles d’impacter négativement leurs performances. En outre, les interactions des clients en ligne peuvent donner lieu à une « tempête de feu » lorsque d’autres utilisateurs se joignent au plaignant dans leur critique.

Les entreprises peuvent donc choisir de concentrer leurs réponses sur ces tweets négatifs. Notre analyse confirme d’ailleurs cette tendance puisque nous montrons que les messages négatifs ont 66 % plus de chances de recevoir une réponse contre 17 % pour un message positif.

3. Restez authentique

L’authenticité et la sincérité jouent un rôle important sur les médias sociaux. Nous constatons ainsi que les phrases très longues et formelles sont considérées comme moins authentiques et donc moins susceptibles de recevoir une réponse ferme. Vous devez donc vous assurer que votre message soit spontané et court pour attirer l’attention de l’entreprise.

4. Posez une question

Le premier conseil, « Hé Paul, peux-tu me passer le lait ? » nous amène au quatrième conseil : une bonne méthode pour obtenir une réponse est de poser une question précise. Par exemple, « Pouvez-vous m’aider avec mon interruption de service ? ». Cela incite en effet l’entreprise à vous répondre. Cette méthode apparaît en outre plus polie et augmente ainsi les chances de recevoir une réponse de l’entreprise.

5. Ne vous emballez pas !

Les consommateurs frustrés ou agacés utilisent souvent des mots qui traduisent leur colère, voire des jurons, ou écrivent des mots en majuscules afin de dramatiser leurs émotions. Si ces tweets ont tendance à recevoir plus de mentions « like », de commentaires et de partages, ils ont cependant moins de chances de recevoir une réponse de la part de l’entreprise. À éviter, donc.

Mêmes tendances dans la banque et la livraison

Notre recherche a été menée à l’origine dans le secteur des télécommunications, mais nous avons pu reproduire les résultats dans d’autres secteurs telles que la livraison de colis et les enseignes bancaires. Bien que les taux de réponse soient un peu plus élevés dans ces secteurs, il reste crucial de rendre son tweet visible en utilisant les cinq astuces mentionnées ci-dessus.

Si l’on prend nos cinq astuces ensemble, les messages avec une communication directe, sous une forme négative, montrant de l’authenticité, sous la forme d’une question, et avec une excitation limitée, apparaissent les plus susceptibles de recevoir une réponse ferme. Donc, la prochaine fois que vous avez un problème avec votre service Internet, écrivez « @monFAI, ma connexion Internet ne fonctionne pas. Pouvez-vous envoyer un technicien pour la réparer ?“ plutôt que « JE DÉTESTE MON FAI, encore une fois pas de service. C’est clair qu’ils ne se soucient pas de leurs clients ».

Parmi ces cinq conseils, notons que le premier, un message adressé à un interlocuteur clairement désigné, constitue le facteur le plus crucial – même si les entreprises ont les moyens techniques de repérer l’ensemble des messages qui les mentionnent. Dans notre échantillon, celles-ci obtiennent une réponse dans 44 % des cas (et même 52 % des cas pour le secteur de la livraison de colis), alors que le taux de réponse aux messages dans lequel le destinataire n’est pas clairement identifié ne dépasse pas 6 %.

Notre recherche peut donc aider les clients à augmenter leurs chances d’obtenir une réponse à leur plainte, mais elle présente aussi des avantages pour les entreprises. En effet, il est plus facile pour l’entreprise de suivre les messages qui leur sont directement adressés. Les messages sans animosité restent par ailleurs moins republiés, ce qui réduit les risques de critiques qui deviennent virales.

Matthijs Meire, Assistant Professor of Marketing Analytics, IESEG School of Management (LEM-CNRS 9221), IÉSEG School of Management et Steven Hoornaert, Professeur en marketing digital, IÉSEG School of Management

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.

Par le

Certains groupes cybercriminels comme les groupes APT38 et le groupe Lazarus, affiliés à la Corée du Nord, se sont spécialisés dans les cyberattaques financières, car celles-ci sont en général extrêmement lucratives. Les plates-formes de change de cryptomonnaies (comme le bitcoin) font partie des cibles « naturelles » à haut potentiel pour les attaquants : elles concentrent d’importants flux financiers qui transitent via les technologies blockchain au gré de nombreux échanges tout en étant parfois très peu sécurisées. Ces technologies de stockage et de transmission d’informations se présentent sous la forme d’une base de données distribuée (non centralisée) dont la sécurité repose sur la cryptographie.

Les plates-formes de conversion de cryptomonnaies en dollars ou en euros demeurent le maillon faible dans la chaîne de sécurité du cycle financier des cryptos. Les attaquants le savent très bien et exploitent systématiquement les failles de sécurité qu’ils peuvent découvrir eux-mêmes en étudiant une plate-forme ou acheter à d’autres groupes cybercriminels sur les places de marché du dark web. Nous sommes entrés dans l’ère d’industrialisation des cyberattaques et d’optimisation des gains pour des groupes cybercriminels, mafias et cartels toujours plus professionnels et performants. La nature même des cryptomonnaies de par leur caractère décentralisé et anonymisé, des technologies blockchain et des réseaux qui les transportent ne pouvait qu’attirer les acteurs malveillants.

Près de 600 millions d’euros dérobés

La dernière cyberattaque imputable aux groupes APT38 et Lazarus a fait l’objet d’une déclaration du FBI le 14 avril 2022. Les enquêteurs américains ont confirmé que les deux groupes agissant pour le compte de la République populaire de Corée du Nord, sont les responsables du vol (signalé le 29 mars) de 620 millions de dollars (573 millions d’euros) en cryptomonnaie Ethereum.

Le « cybercasse » résulte du piratage du jeu vidéo en ligne Axie Infinity basé sur la blockchain. Ce jeu très populaire a été créé en 2018 au Vietnam par Sky Mavis et a immédiatement rencontré le succès aux Philippines avec plusieurs millions d’utilisateurs. Il permet aux joueurs de gagner de l’argent sous la forme de NFT, des jetons numériques convertibles en cryptomonnaies. Les créateurs du jeu ont mis en place une blockchain rudimentaire, collatérale à la blockchain officielle Ethereum simplifiant et accélérant les transactions internes au jeu, mais au détriment de la sécurité de l’ensemble. Les attaquants d’APT38 et de Lazarus ont alors très logiquement détecté puis exploité les faiblesses de l’infrastructure du jeu pour ensuite détourner plus de 600 millions de dollars en cryptomonnaies. Le butin détourné alimente certainement les comptes du gouvernement nord-coréen, et sert en particulier à financer son programme d’armement nucléaire.

Les groupes APT38 et Lazarus s’appuient sur des outils sophistiqués pour mener leurs attaques. Les deux groupes mis en cause par le FBI ont une longue expérience de hacking de haut niveau sur des cibles à très haute valeur ajoutée. Ils ont démontré leurs capacités offensives contre des systèmes disposant de bons niveaux de sécurité. Les attaques attribuées à l’APT38 et à Lazarus sont souvent sophistiquées. Elles s’appuient sur des malwares (logiciels malveillants) furtifs et parfois développés ou « customisés » en fonction des cibles financières envisagées. Comme le montre leur dernière attaque contre Axie Infinity et le réseau Ronin (protocole qui relie Ethereum à Axie Infinity), le retour sur investissement est important. Les gains gigantesques obtenus permettent d’acheter des vulnérabilités « zero day » (vulnérabilités inédites) de haut niveau, donc très coûteuses. Une vulnérabilité zero-day est une faille logicielle qui n’a pas fait l’objet d’un correctif.

Ils permettent aussi de recruter des talents parmi les meilleurs étudiants en informatique nord-coréens ou affiliés. Les hackers à haut potentiel seraient identifiés, recrutés et formés au hacking étatique dès le plus jeune âge. Ce dispositif doit être vu comme une composante à part entière de l’appareil militaro-industriel nord-coréen comme le montre l’étude du CNAS un centre d’analyse américain qui publie des rapports sur les groupes cyber.

Un véritable effort de guerre

La spécialisation vers des cibles financières contribue à l’effort de guerre nord-coréen. Les malwares opérés par APT38 et Lazarus se situent souvent à l’état de l’art des cyberattaques et nécessitent de fortes capacités de développement.

Comme pour toute cyberattaque sophistiquée, la phase préliminaire de sélection des cibles potentielles, de détection des vulnérabilités des systèmes d’information et de planification de l’attaque peut prendre beaucoup de temps.

Cette phase d’ingénierie sociale consiste en l’étude détaillée de l’organisation à cibler et de son système d’information. Les attaquants effectuent un repérage des maillons faibles de l’infrastructure au niveau des systèmes comme des utilisateurs humains. Ils recherchent ensuite les failles de sécurité qui pourront être exploitées à partir des logiciels malveillants dont ils disposent. Quand il n’existe pas de logiciel « sur étagère » efficace, des équipes de développement peuvent être constituées par les groupes cybercriminels pour produire des malwares sur mesure adaptés à la cible. Le haut niveau de furtivité des logiciels malveillants opérés caractérise les différents groupes APT. Parfois, les attaques s’effectuent en plusieurs étapes avec une phase consacrée au repérage des systèmes de défense de la cible. Une première attaque est lancée pour évaluer le niveau de détection et de remédiation opéré par le système ciblé. Dans d’autres cas, une charge malveillante est introduite dans le système sans être activée. Elle demeure dormante jusqu’au moment opportun de l’attaque qui peut intervenir plusieurs semaines après cette phase initiale. Dans tous les cas, les stratégies et tactiques offensives sont adaptatives à la cible et à la complexité de ses boucliers numériques.

La morphologie des groupes APT38 et Lazarus reste mal connue. La nature des cibles et la typologie des attaques permettent de les caractériser dans l’écosystème mondial des groupes APT. Leurs effectifs ne sont pas précisément connus. On sait que les hackers nord-coréens les plus talentueux sont recrutés en continu pour renforcer les équipes opérationnelles. Actif depuis 2014, le groupe APT38 a ciblé des banques, des institutions financières, des casinos, des bourses de cryptomonnaie, des points de terminaison du système Swift et des distributeurs automatiques de billets dans au moins 38 pays à travers le monde.

Des cibles multiples

Les cyberopérations les plus importantes attribuées à APT38 concernent le braquage de la Banque du Bangladesh en 2016, au cours de laquelle le groupe a volé 81 millions de dollars. Il a mené des attaques contre Bancomext en 2018 et, la même année, contre Banco de Chile. On estime que les groupes cybercriminels liés à la Corée du Nord ont dérobé pour plus de 400 millions de dollars en cryptomonnaies par des cyberattaques en 2021.

Le groupe Lazarus (appelé aussi Guardians of Peace ou Whois Team) est un groupe cybercriminel dirigé par l’État nord-coréen. Entre 2010 et 2021, il a mené des nombreuses cyberattaques et est désormais considéré comme groupe APT (menace persistante avancée) en raison de la nature intentionnelle de la menace et du large éventail de méthodes utilisées lors de la conduite d’une opération. L’imprégnation idéologique d’APT38 et de Lazarus est celle du pouvoir nord-coréen, dans un mode de fonctionnement très proche de celui d’une unité militaire composante d’une cyberarmée moderne.

Il n’est pas possible d’évaluer avec précision la ventilation du butin récolté par les groupes APT nord-coréens. Cette donnée est par définition un secret militaire. On peut juste imaginer que sur un gain de 620 millions de dollars obtenus lors de la dernière attaque, une petite partie du magot est consacrée aux frais de fonctionnement et au budget du groupe APT38 : salaires des membres, recrutement de nouveaux membres, formation continue avant intégration opérationnelle, coût de développement des logiciels malveillants, achat de vulnérabilités informatiques et de ZeroDay sur les places de marché internationales, par exemple Zerodium.

Même si les frais de fonctionnement des groupes APT38 et LAZARUS sont probablement assez élevés, ils restent négligeables par rapport aux sommes dérobées qui alimentent ensuite les comptes du pouvoir nord-coréen. Le programme nucléaire nord-coréen mobilise un budget conséquent dans un pays par ailleurs extrêmement pauvre. On comprend que la manne financière issue des cyberattaques sur les infrastructures de cryptomonnaies constitue une très belle opportunité pour financer ce qui coûte cher…

D’une manière générale, le volume mondial et l’intensité des cyberattaques augmente systémiquement partout avec la croissance des surfaces d’attaques : objets connectés, cloud computing, architectures blockchain et cryptomonnaies, edge computing, commerce en ligne, banques en ligne, télétravail… La Corée du Nord n’est donc pas une exception dans cette tendance mondiale. Par ailleurs, les infrastructures cyberoffensives nord-coréennes ayant prouvé leur efficacité, il y a fort à parier que des groupes comme APT38 et LAZARUS vont poursuivre leurs activités illicites et s’adapter aux nouveaux défis de cybersécurité : hacking de satellites, utilisation de l’intelligence artificielle dans la conception des futurs logiciels malveillants, ransomware, logiciels espions, attaques DDoS intégrant l’IA, attaques à la source contre les fermes de minages de cryptomonnaies… Plus la technologie se développe, plus les systèmes se déploient et plus les opportunités d’attaques et de gains apparaissent pour les attaquants. La Corée du Nord favorise l’émergence de talents chez les hackers, elle va poursuivre et intensifier cette montée en puissance. Par ailleurs, les crises géopolitiques internationales (guerre en Ukraine, tensions sino-américaines) contribuent à l’augmentation des cyberattaques et à l’apparition de nouveaux malwares destructeurs. La Russie, l’Iran, la Chine, la Turquie, la Syrie, l’Arabie saoudite, mais aussi un grand nombre d’autres pays disposent de groupes cyberoffensifs ou cybercriminels travaillant de près ou de loin avec les services de renseignements locaux qui peuvent les utiliser sur des missions ou prestations externalisées. Le modèle des groupes de cybermercenaires répond à un besoin opérationnel et permet à des pays comme la Russie de déléguer certaines attaques aux groupes APT russes. Le cas de la Corée du Nord est particulier puisque le pays est soumis à des sanctions internationales contraignantes en lien avec son programme d’armement nucléaire.

Les groupes APT sont affiliés le plus souvent à La Chine, La Russie, La Corée du Nord, le Vietnam, l’Iran, La Syrie. Il existe des groupes cybercriminels du coté américains, mais ce ne sont pas des APT : des groupes associés aux Cartels mexicains, colombiens par exemple.

Le paiement en cryptomonnaies se généralise sur de nombreuses plates-formes numériques. Les réseaux sociaux à contenus payant les intègrent en les associant aux jetons NFT. Les maisons de vente aux enchères autorisent le paiement en Bitcoins. De plus en plus de jeux en ligne s’appuient sur des infrastructures blockchain avec des gains en cryptomonnaies et en NFT. Les bourses et plates-formes de change de cryptomonnaies se sont multipliées avec des flux de plus en plus importants. De nouvelles cryptomonnaies adossées à des matières premières ou minières apparaissent et transforment les marchés associés. Le déploiement de blockchains privées et publiques ouvre de nouvelles perspectives de croissance dans une économie décentralisée, mais offre aussi de nouvelles opportunités d’attaques et de gigantesques « Crypto-Magots » pour des groupes comme APT38 et LAZARUS.

Thierry Berthier, Maitre de conférences en mathématiques, cybersécurité et cyberdéfense, chaire de cyberdéfense Saint-Cyr, Université de Limoges

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.